defacerGLD

Profesör

- Katılım

- 16 Ocak 2020

- Mesajlar

- 3,328

- Reaksiyon puanı

- 3,068

- Puanları

- 293

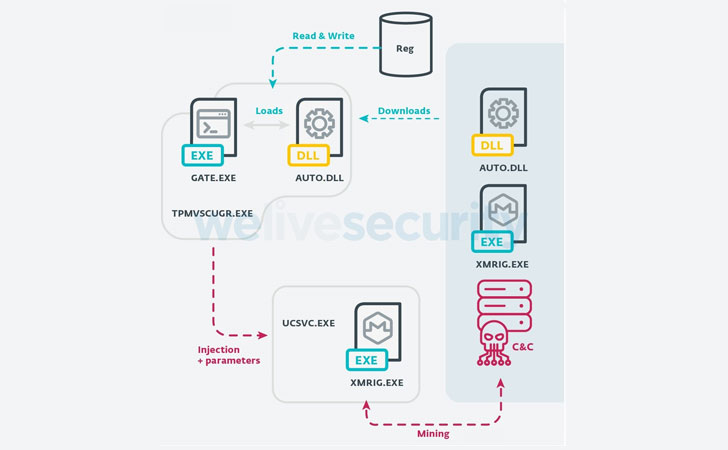

ESET siber güvenlik araştırmacıları Perşembe günü, saldırganların Monero kripto para birimini gizlice kullanmak için gizlice kullandıkları en az 35.000 tehlike altındaki Windows sistemiyle kötü amaçlı bir botnet'in bir kısmını kaldırdıklarını söyledi.

"VictoryGate" olarak adlandırılan botnet, Mayıs 2019'dan bu yana aktiftir, enfeksiyonlar öncelikle Latin Amerika'da, özellikle Peru'da rapor edilmiştir ve bu, güvenliği ihlal edilmiş cihazların% 90'ını oluşturmaktadır.

ESET, "Botnet'in ana faaliyeti Monero kripto para biriminin kullanılmasıdır." Dedi. "Kurbanlar arasında finans kuruluşları da dahil olmak üzere kamu ve özel sektörden kuruluşlar var."

ESET, kötü niyetli komut ve kontrol (C2) sunucularını ortadan kaldırmak için IP'siz dinamik bir DNS sağlayıcısı ile çalıştığını ve botnet etkinliğini izlemek için sahte etki alanları kurduğunu söyledi.

Verileri, bu yılın Şubat ve Mart aylarında C2 sunucularına günde 2.000 ile 3.500 arasında virüs bulaşmış bilgisayarın bağlı olduğunu göstermektedir.

ESET araştırmacılarına göre, VictoryGate, kurban makineye bağlandığında sisteme kötü amaçlı bir yük yükleyen USB sürücüler gibi çıkarılabilir cihazlar aracılığıyla yayılıyor.

USB anahtarları bir yayılma vektörü olarak kullanıldığından, ESET gelecekte oluşabilecek yeni enfeksiyonlar konusunda uyarmıştır. Ancak, büyük miktarda C2 altyapısı suya battığında, robotlar artık ikincil ücret almayacak. Ancak, C2 sunucuları kaldırılmadan güvenliği ihlal edilenler Monero'yu kullanmaya devam eder.

Araştırma ekibi, "VictoryGate'in ilginç özelliklerinden biri, bölgedeki benzer kampanyalardan daha fazla tespit edilmesini önlemek için daha fazla çaba göstermesidir."

"Ve botmaster, herhangi bir zamanda kripto madenciliğinden herhangi bir kötü amaçlı etkinliğe indirilen ve çalıştırılan yüklerin işlevselliğini yükseltebildiğinden, bu önemli bir risk oluşturmaktadır."

kaynak:

thehackernews.com

thehackernews.com

"VictoryGate" olarak adlandırılan botnet, Mayıs 2019'dan bu yana aktiftir, enfeksiyonlar öncelikle Latin Amerika'da, özellikle Peru'da rapor edilmiştir ve bu, güvenliği ihlal edilmiş cihazların% 90'ını oluşturmaktadır.

ESET, "Botnet'in ana faaliyeti Monero kripto para biriminin kullanılmasıdır." Dedi. "Kurbanlar arasında finans kuruluşları da dahil olmak üzere kamu ve özel sektörden kuruluşlar var."

ESET, kötü niyetli komut ve kontrol (C2) sunucularını ortadan kaldırmak için IP'siz dinamik bir DNS sağlayıcısı ile çalıştığını ve botnet etkinliğini izlemek için sahte etki alanları kurduğunu söyledi.

Verileri, bu yılın Şubat ve Mart aylarında C2 sunucularına günde 2.000 ile 3.500 arasında virüs bulaşmış bilgisayarın bağlı olduğunu göstermektedir.

ESET araştırmacılarına göre, VictoryGate, kurban makineye bağlandığında sisteme kötü amaçlı bir yük yükleyen USB sürücüler gibi çıkarılabilir cihazlar aracılığıyla yayılıyor.

USB anahtarları bir yayılma vektörü olarak kullanıldığından, ESET gelecekte oluşabilecek yeni enfeksiyonlar konusunda uyarmıştır. Ancak, büyük miktarda C2 altyapısı suya battığında, robotlar artık ikincil ücret almayacak. Ancak, C2 sunucuları kaldırılmadan güvenliği ihlal edilenler Monero'yu kullanmaya devam eder.

Araştırma ekibi, "VictoryGate'in ilginç özelliklerinden biri, bölgedeki benzer kampanyalardan daha fazla tespit edilmesini önlemek için daha fazla çaba göstermesidir."

"Ve botmaster, herhangi bir zamanda kripto madenciliğinden herhangi bir kötü amaçlı etkinliğe indirilen ve çalıştırılan yüklerin işlevselliğini yükseltebildiğinden, bu önemli bir risk oluşturmaktadır."

kaynak:

Malicious USB Drives Infect 35,000 Computers With Crypto-Mining Botnet

Malware Infected USB Drives Hacked 35,000 Computers With Crypto-Mining Botnet

thehackernews.com

thehackernews.com